Los empleados cumplen un papel fundamental en la seguridad de la información puesto que como usuarios son los que exponen a las empresas a las diversas amenazas, poniendo en riesgo los datos corporativos. las empresas permanentemente están implementando estrategias que faciliten el intercambio de información, sin embargo, no implementan los suficientes controles, apostando por la confianza en sus empleados en mantener la información segura. Situación que en muchos casos no se cumple y los empleados abusan de la confianza otorgada por el empleador al efectuar malas prácticas, aumentando el riesgo que generalmente no es estimado por el empleador dejando a la organización abierta a la amenaza interna.

Es común observar en las empresas que:

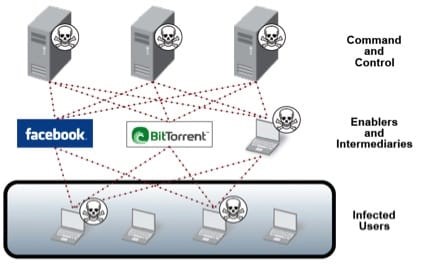

- Uno de cada tres decisores usa RRSS como Facebook, Twitter, LinkedIn, Instagram, la tercera parte utiliza el WhatsApp y la mitad utiliza el correo electrónico para enviar archivos.

- Tres cuartas partes de los empleados de organizaciones y más de la mitad de los CEO enlazan con sitios que podrían ofrecer riesgos a la seguridad de la información.

Esto nos demuestra que ningún tipo de empleado está libre de emitir un mal juicio en lo que a seguridad de la información respecta, resultando que el 50% de las infracciones a la seguridad de la información más dañinas sean causadas por los empleados. Muchas veces no se comprende la magnitud del problema y no se toman o se toman en forma tardía acciones para detectar y responder en forma eficaz a las amenazas internas.

Es real que los empleados disponen de la información y esta puede terminar en manos ajenas por diferentes rutas y motivos llegando a hacer daño a la organización.

De igual manera se debe tener control sobre los empleados que cesan en sus funciones ya que es frecuente observar que se llevan información confidencial, comercial u operativa, que muchas veces es mal utilizada. Así mismo, igual preocupación se debe tener con los nuevos empleados ya que estos traen información de sus organizaciones anteriores que pudiera estar contaminada.

Se conoce que:

- El 63% de las personas ingresan a sus nuevos trabajos trayendo información de su anterior empleador.

- La mayoría de empleados se sienten con derecho a la propiedad personal sobre su trabajo con la aceptación de los líderes de seguridad de la información ya que consideran que es su trabajo y sus ideas.

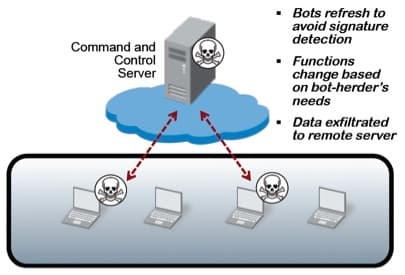

La información de las organizaciones está permanentemente en riesgo y las diversas soluciones de prevención adoptadas no demuestran ser efectivas para proteger datos importantes como las listas de clientes, códigos, manuales operativos, datos de los empleados de la amenaza interna.

Se conoce que:

- El 70% de las organizaciones fueron afectadas por la amenaza interna.

- El 80% de los líderes de la seguridad de la información indican que las soluciones adoptadas no suficientes para neutralizar la amenaza interna.

Muchas organizaciones no son conscientes del empoderamiento de sus empleados en relación al cargo que ocupan y la información que disponen, por lo que es preciso implementar capacitaciones y comprometer a todos en la seguridad de la información. Las amenazas internas son reales y una de las mayores causas de pérdida o mal uso de la información corporativa, por lo que, no tomar acción con este tipo de amenaza mantendrá un riesgo latente en la perdida de información que puede generar infracciones y causar daños financieros y reputacionales catastróficos.